Tartalomjegyzék

Cisco Router

- Szerző: Sallai András

- Copyright © Sallai András, 2016, 2017, 2022

- Web: https://szit.hu

Indulás

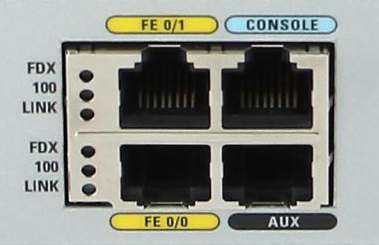

Az eszközökhöz hozzáférhetünk:

- konzolon - számítógépről COM (soros) vagy újabba az USB porton keresztül

- AUX - telefon vonalon modemmel; közvetlenül gépen terminál emulációs programmal

- Telnet - Ethernet

- SSH - Ethernet

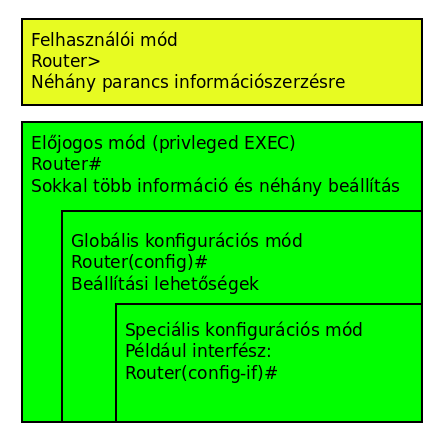

A Cisco eszközökön a következő módokban dolgozhatunk:

- felhasználói mód - felhasználói EXEC

- privilegizált mód - privilegizált EXEC

- globális beállítások

- speciális konfigurációs módok

Várakozási jel

| Router> | felhasználói mód |

| Router# | előjogos mód |

| Router(config) | globális konfigurációs mód |

| Router(config-line) Ruter(config-if) Rotuer(dhcp-config) | Speciális konfigurációs mód. Nem csak ez a három lehetőség van |

A vonal

Vonal alatt az útválasztóhoz vagy kapcsolóhoz való csatlakozást értjük. Beleértve a következőket:

- konzolport

- AUX port

- távolról telnet

- távolról SSH

Újabb eszközökön az USB lehetőséget is „console” néven állítjuk be.

Első indítás

Induláskor a Cisco IOS tájékoztat minket betöltési folyamatról.

Az útválasztók az első induláskor rászoktak kérdezni, szeretnénk-e a kezdeti beállításokhoz rendszer-konfigurációs párbeszédet indítani. Erre általában mindig nem választ. Ha nincs különösebb indokunk rá, válaszoljunk mindig no-val.

A kimenetben valami ilyesmi látszik, az IOS induló képernyője után:

--- System Configuration Dialog --- Would you like to enter the initial configuration dialog? [yes/no]: no

Ezzel bejutunk az útválasztóba, felhasználói módba:

Router>

Váltás a módok között

Induláskor felhasználói módba jutunk.

Router>

Az enable paranccsal jutunk privilegizált módba:

Router> enable Router#

Röviden is írható:

Router> en

A privilegizált mód elhagyása:

Router# disable

Segítség

Összes parancs

Írjuk be önmagában a kérdőjelet, az összes parancs megjelenítéséhez:

?

Lehetséges kimenet:

R1>? Exec commands: <1-99> Session number to resume connect Open a terminal connection disable Turn off privileged commands disconnect Disconnect an existing network connection enable Turn on privileged commands exit Exit from the EXEC logout Exit from the EXEC ping Send echo messages resume Resume an active network connection show Show running system information ssh Open a secure shell client connection telnet Open a telnet connection terminal Set terminal line parameters traceroute Trace route to destination R1>

A súgó természetesen helyzetérzékeny, tehát privilegizált módban más eredményt kapunk.

Parancskiegészítés

conn<TAB>

Nem szükséges minden parancsot végig gépelni. Csak írjuk be, hogy conn, majd nyomjunk egy tabulátor billentyűt, a parancs további része automatikusan beíródik.

Rész parancs lehetséges kiegészítése

co? configure connect copy

Parancs paraméterei

R1#ping ? WORD Ping destination address or hostname ip IP echo ipv6 IPv6 echo <cr> R1#ping

Verzió

Az aktuális operációs rendszer adatainak lekérdezése:

Router>show version

Futó és tárolt konfiguráció

Az első indítás után csak aktuális futó konfiguráció van. A tartós tárolásra utasítanunk kell az eszközt. A futó konfiguráció megtekinthető előjogos módban, a show running-config paranccsal:

R1#show running-config

A parancs rövidíthető, például:

R1#sh run

Gyakorlásként, nézzük egy egy útválasztón az aktuális konfigurációt.

Az útválasztó első indítása után a parancs kimenete valami ehhez hasonló lehet:

Router#show run Building configuration... Current configuration : 691 bytes ! version 15.1 no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption ! hostname Router ! ! ! ! ! ! ! ! ip cef no ipv6 cef ! ! --More--

A --More-- azt jelzi, hogy van még több. A szóköz billentyűvel lapozhatunk tovább a beállítások között.

A felkiáltójelek megjegyzések.

Az egész konfiguráció 2911-s Cisco router esetén:

Router#show run Building configuration... Current configuration : 691 bytes ! version 15.1 no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption ! hostname Router ! ! ! ! ! ! ! ! ip cef no ipv6 cef ! ! license udi pid CISCO2911/K9 sn FTX1524VHTK- ! ! ! ! ! ! ! ! ! ! ! spanning-tree mode pvst ! ! ! ! ! ! interface GigabitEthernet0/0 no ip address duplex auto speed auto shutdown ! interface GigabitEthernet0/1 no ip address duplex auto speed auto shutdown ! interface GigabitEthernet0/2 no ip address duplex auto speed auto shutdown ! interface Vlan1 no ip address shutdown ! ip classless ! ip flow-export version 9 ! ! ! ! ! ! ! ! line con 0 ! line aux 0 ! line vty 0 4 login ! ! ! end

A beállítások végére érve visszakapjuk a várakozási jelet.

Név beállítása

Minden útválasztónak az alapértelmezett gépneve a Router. Hogy megkülönböztessük a többi parancssortól sorszámmal vagy névvel látjuk el az útválasztót, amiben a Router szó rövidítve jelenik meg.

A nevet globális konfigurációs módban tudjuk beállítani:

Router> enable Router# conf t Router(config)# hostname R1 R1(config)#exit

Az R1 egy szokásos módja az első router elnevezésének.

A Cisco IOS megengedi néhány parancs rövidített változatát. A rövidítések eltérhetnek IOS verzióként, de a Cisco Packet Tracerben is eltérhet a valós eszközöktől.

A gép név rövidített parancsokkal:

Router> en Router# conf t Router(config)# ho R1 R1(config)# exit

Ha szeretnénk törölni az alapértelmezett nevet, tegyünk a parancs elé egy „no” szót.

Törlés:

R1(config)# no hostname

A „no” kulcsszó általában minden parancs előtt használható. A parancsok érvénytelenítésére használhatók.

Ellenőrizzük a beállítása futó konfigurációban, előjogos módban:

R1# show running-config

Jelszó

Privilegizált EXEC mód jelszava

Az előjogos mód angolul privileged EXEC mód, ennek a fordítása privilegizált EXEC mód, az a mód, ahol jóval több lehetőségünk van mint felhasználói módban. Továbbiakban előjogos módnak hívjuk.

Előjogos módba felhasználói módból tudunk belépni. Ha ezt szeretnénk jelszóval védelmezni az „enable” parancsra van szükségünk. Két módon állítható be. Az első esetben a tárolás titkosítás nélkül, míg a második esetben titkosítva tárolódik a jelszó a konfigurációs fájlban.

Jelszó beállítása titkosítás nélkül:

R1(config)# enbale password titok

Titkosítva:

R1(config)# enbale secret titok

Felhasználói EXEC mód jelszava

A felhasználói módba való belépés is korlátozható jelszóval, a console vonali speciális konfigurációs módban. Ehhez be kell lépni ebbe a módba a „line console 0” utasítással.

R1(config)# line console 0 R1(config-line)# password titok R1(config-line)# login R1(config-line)# end R1#

A line console 0 belép a speciális vonli konfigurációs módba konzol konfiguráláshoz. A password titok utasítás beállít a konzol számára egy jelszót. A login megmondja, hogy ezt a jelszót szeretnénk azonosításra használni. Az end visszalép előjogos módba. Ha az exit paranccsal lépek ki, akkor globális konfigurációs módba kerülök.

A parancsok egyik rövidített formája:

R1(config)# li con 0 R1(config-line)# pas titok

Jelszavak megjelenítése

Jelszavak megjelenítése konfigurációs fájlban titkosan:

R(config)#service password-encryption

Banner

A használatra vonatkozó információk beállítása a banner utasítással lehetséges, globális konfigurációs módban.

R1(config)#banner motd #Üzenet#

A # jelek helyett írhatunk más jeleket is, csak az nem szerepelhet a szövegben. A szöveg lehet több soros is. A szöveg a router bejelentkező felületén jelenik majd meg, még a felhasználói módba való belépés előtt.

Konfiguráció mentése

A futó konfiguráció a RAM-ban van. Újraindítás után elvész. Szükség van a mentésére. Ezt a következő paranccsal tehetjük meg:

R1# copy running-config startup-config

Konkrét példa rövídítve:

R1#copy run sta Destination filename [startup-config]? Building configuration... [OK] R1#

A parancs rákérdez, hogy a startup-config fájlba szeretnénk menteni? Egy Enter lenyomásával nyugtázzuk, mire megtörténik a mentés.

A konfiguráció az NVRAM-ba mentődik. Az NVRAM, a Non-Volatile Random Access Memory rövidítése.

Futó konfiguráció ellenőrzése:

R1#show run

R1#copy r s

A mentett konfigurációs törölhető a következő paranccsal, előjogos módban:

R1#erase startup-config

Eszköz újraindítása

Újraindítás előjogos módban:

R1#reload

Kér egy megerősítést, amire csak egy Enter lenyomása szükséges:

Proceed with reload? [confirm]

Flash

R1>show flash

Lehetséges kimenet:

System flash directory: File Length Name/status 3 33591768 c2900-universalk9-mz.SPA.151-4.M4.bin 2 28282 sigdef-category.xml 1 227537 sigdef-default.xml [33847587 bytes used, 221896413 available, 255744000 total] 249856K bytes of processor board System flash (Read/Write)

Flash adatai

A flash memória mérete, olvasási és írási jogok a következő módon kérdezhetők le:

show file systems

Lehetséges kimenet:

R1#show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

* 255744000 221896413 disk rw flash0: flash:#

262136 255005 nvram rw nvram:

R1#

IP cím beállítása

Lépések

- beállítjuk melyik interfésszel akarunk dolgozni

- beállítjuk az IP címet maszkkal együtt

- lehet hozzá leírást is adni

- aktiváljuk az interfészbeállítást

A fentiekhez a következő parancsot használjuk:

R1(config)#interface GigabitEthernet 0/0 R1(config-if)#ip address 192.168.5.1 255.255.255.0 R1(config-if)#description Egy halozat R1(config-if)#no shutdown R1(config-if)# %LINK-5-CHANGED: Interface GigabitEthernet0/0, changed state to up R1(config-if)#

A hálózat leírása maximálisan 240 karakter.

Némely útválasztónak nincs GigabitEthernet interfésze, azon próbáljuk meg a FastEthernet interfészt.

Az aktualizálás lehet röviden:

R1(config-if)#no shut

Ellenőrzés:

R1#show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0 192.168.5.1 YES manual up down GigabitEthernet0/1 unassigned YES unset administratively down down GigabitEthernet0/2 unassigned YES unset administratively down down Vlan1 unassigned YES unset administratively down down R1#

További ellenőrzések:

Irányító tábla, ami a RAM-ban van tárolva:

R1>show ip route

Az interfészek statisztikai adatai:

R1>show interfaces

Az interfészek IPv4 statisztikai adatai:

R1>show ip interface

Mentsük a konfigurációt:

copy running-config startup-config

IP cím törlése:

interface FastEthernet0/2 no ip address

Rövidítések:

conf t int g0/0 ip add 192.168.5.1 255.255.255.0 des Privat halozat end sh ip int brief

A leírást a description paranccsal lehetséges:

R1(config-if)#description leírás

Mit szokás a leírásban megadni?

- interfész helye

- interfész feladata

- kapcsolódó hálózat leírása

- csatlakozó kábel

Két lehetséges példa:

R1(config-if)#des Foldszint iranyaba, helyi halozat R1(config-if)#des ########### Bp-Hatvan T-VAR 6MB #############

Telnet

A telnet sávos elérést biztosít az útválasztóhoz. Vonali konfigurációs módban állítjuk VTY-ra.

Beállítása:

R1(config)# R1(config)#line vty 0 15 R1(config-line)#password titok R1(config-line)#login R1(config-line)#

A jelszavak titkosítás nélkül kerülnek tárolásra, a titkosításra külön utasítanunk kell a Cisco IOS-t.

Titkosított jelszavak beállítása:

R1(config)#service password-encryption

Megnézhetjük a jelszavakat:

R1#show running-config

Maximálisan 16 bejelentkezés állítható be. Mind a 16 bejelentkezést így adhatjuk meg: line vty 0 15. Ha csak 5-öt szeretnénk beállítani:

line vty 0 4

Line módban beállítható a konzol üzeneteinek tiltása is:

logging synchronous

ARP tábla lekérdezése

Az ARP tábla tartalmazza az IP cím és MAC cím összerendeléseket.

show ip arp

Lehetséges kimenet:

R1#sh ip arp Protocol Address Age (min) Hardware Addr Type Interface Internet 172.17.5.1 - 00E0.8FAD.1301 ARPA GigabitEthernet0/0 R1#

Domain név

A domain név, más néven tartománynév a következő utasítással állítható be:

ip domain-name domainnév.topleveldomain

Konkrét példa:

ip domain-name zold.hu

Teszt, vagy iskolai környezetben az adott tartománynevet a DNS kiszolgálók nem ismerik. Van olyan állapota az útválasztónak, amikor mégis fel akarja oldani az IP címet tartománynévvé. Erről lebeszélhetjük a következő paranccsal:

R1(config)#no ip domain-lookup

Tegyük fel, hogy véletlenül a felhasználói módban beírtuk az „end” parancsot, ami ott nem létezik. A router a következőt írja:

R1>end Translating "end"...domain server (255.255.255.255)

Körülbelül egy percig nem is adja vissza a várakozási jelet. Próbálja feloldani az „end” nevet. Ha előtte kiadjuk a no ip domain-lookup parancsot, ezt az időt nem kell kivárnunk.

Sikertelen bejelentkezések

R1(config)#login block-for 100 attempts 15 within 180

Ha 180 másodpercen belül 15 sikertelen próbálkozás volt, akkor 100 másodpercig tiltást állítottunk be.

Ellenőrzés:

R1>en

R1#show login

A default login delay of 1 seconds is applied.

No Quiet-Mode access list has been configured.

Router enabled to watch for login Attacks.

If more than 15 login failures occur in 180 seconds or less,

logins will be disabled for 100 seconds.

Router presently in Normal-Mode.

Current Watch Window

Time remaining: 41 seconds.

Login failures for current window: 0.

Total login failures: 0.

R1#

A parancs megmutatja mennyi időre lesz blokkolva a felhasználói bejelentkezés, ha a sikertelen próbálkozások elérték a maximális számot.

A sikertelen próbálkozások megtekintése:

show login failures

Biztonságért

A router biztonságának növelése érdekében a következőket szokás beállítani:

- A jelszavak titkosítva legyenek tárolva VTY vonalon

- adott időn belül, sikertelen bejelentkezések után kitiltás egy idig

- tétlenség esetén a felhasználó automatikus kiléptetése

R1(config)#service password-encryption R1(config)#security passwords min-length 8 R1(config)#login block-for 120 attempts 3 within 60 R1(config)#line vty 0 4 R1(config-vty)#exec-timeout 10 R1(config-vty)#end R1(config)#show running-config

A security passwords min-length 8 hatására, ha később jelszót akarunk beállítani, az IOS nem enged meg 8 karakternél rövidebb jelszavakat.

IPv6 beállítása

IP cím beállítás szintaktikája:

ipv6 address cím

Például:

R1(config-if)#ipv6 address 2001:db8:acad:1::1/64

Törlés:

R1(config-if)#no ipv6 cím

IPv6 cím esetén a címet is be kell írni törléskor, mert ebből több is lehet.

Link-local beállítása:

R1(config)#interface gigabitethernet 0/0 R1(config-if)#ipv6 address fe80::1 link-local

SSH beállítása

Az SSH lehetővé teszi az eszköz távoli elérését titkosított csatornán. Ezzel szemben a telnet használat során a felhasználó nevek, jelszavak és a kiadott utasítások titkosítás nélkül utaznak az hálózaton.

Lépések:

- gépnév beállítása

- tartománynév beállítása

- privilegizált jelszó beállítása

- helyi felhasználó létrehozása

- SSH engedélyezése - kulcspár generálása

- SSH belépés engedélyezése

- előjogos mód jelszóbeállítás

Az előjogos mód jelszavának beállítása, ugyan nem tartozik az SSH beállításokhoz, de nélküle távolról nem tudunk előjogos módba lépni.

Ellenőrizzük engedélyezve van-e az SSH:

R1#show ip ssh SSH Disabled - version 1.99 %Please create RSA keys (of atleast 768 bits size) to enable SSH v2. Authentication timeout: 120 secs; Authentication retries: 3 R1#

Az SSH csak akkor működik, ha megadtuk számára a gépnevet és a tartománynevet. Erre a két adatra szükség van az RSA kulcs generálása során. Az SSH számára szükség lesz még egy/több külön felhasználóra, jelszóval együtt. A privilegizált jelszó beállítására azért van szükség, mert nélküli távolról, azaz SSH-án keresztül nem tudunk privilegizált módba lépni.

Router#conf t Router(config)# hostname R1 R1(config)#ip domain-name span.com R1(config)#crypto key generate rsa The name for the keys will be: R1.zold.hu Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]:1024 % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] R1(config)#username joska secret titok R1(config)#line vty 0 4 R1(config-line)#login local R1(config-line)#transport input ssh R1(config-line)#exit

A line vty 0 4 paranccsal vonali konfigurációs módba lépünk. A végén a 0 4 azt jelenti, hogy 5 felhasználó tud egyszerre belépni, akkor is ha ugyanazzal a névvel lép be a felhasználó.

A login local, megadja, hogy felhasználónév, jelszó páros a helyi adatbázisból legyen ellenőrizve.

Ki léphet be? A transport parancs után a következőket adhatjuk meg:

- input - konzol

- telnet

- ssh

Van olyan router ahol a modulus értékét további kérdésben kell megadni:

R1(config)#crypto key generate rsa The name for the keys will be: R1.zold.and Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] R1(config)#

Ellenőrizzük:

R1#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3 R1#

Hozzuk létre a helyi jelszó adatbázist, egy felhasználóval:

R1(config)# username joska privilege 15 secret titok

A privilege a jogok szintje. Milyen szintű jogot szeretnénk megadni. A szám 0 és 15 között lehet:

- min.: 0

- max.: 15

Felhasználó ellenőrzése:

show running-config | include joska

Kulcspár ellenőrzése:

R1#sh crypto key mypubkey rsa

R1#sh cr k m r

Lehetséges kimenet:

% Key pair was generated at: 0:0:53 UTC márc. 1 1993 Key name: R1.zold.hu Storage Device: not specified Usage: General Purpose Key Key is not exportable. Key Data: 7f8be681 3132a136 5514f319 27779f14 16e05d6f 11ca6066 53c208b3 173e1e52 55ddde87 0d1e932f 356b6e61 0106b148 540fce19 61b9b933 6d447efc 04f13213 6d3613ca 6562b2a1 0f966653 658b2262 11056a73 60a6a3a0 6af1e6d1 f03e86 % Key pair was generated at: 0:0:53 UTC márc. 1 1993 Key name: R1.zold.hu.server Temporary key Usage: Encryption Key Key is not exportable. Key Data: 1cf88843 2b9a0362 5e6d1275 17a0419c 29f09f51 54b63fdd 7b6e59f5 297c85d3 05e8e113 50834d0f 50f424e7 1cc93e82 624dad75 24b62d9a 34075cd5 382b8bfc 31d4c0ca 6972cb36 39323d45 05e48ee3 4b2c8469 2676bc41 0ad5c0f6 38629833

Kulcs törlése:

R1(config)#crypto key zeroize rsa

SSH verzió 2

Az SSH 2 verziójához minimum 768 bites kulcs szükséges.

SSH 2-es verzió beállítása:

R1(config)# ip ssh version 2

A Cisco IOS egy üzenetben figyelmeztet:

Please create RSA keys (of at least 768 bits size) to enable SSH v2.

Az üzenet azt mondja, hozzunk létre egy legalább 768 bites méretű RSA kulcsot, a 2 verzió engedélyezéséhez. Ettől függetlenül már nem kell megismételni a „ip ssh version 2 utasítást.

Belépés felhasználó nélkül

Nem szoktuk így használni az SSH-t, de ez is lehetőség.

Az SSH használható úgy is, ha nem hozunk létre felhasználót.

A továbbiakban feltételezzük, hogy a „transport input ssh” már be van állítva, a VTY vonalon.

Ebben az esetben a vonali konfiguráció a következő:

R1(config)#line vty 0 4 R1(config-line)#login R1(config-line)#password titok

- A „login” utasítás hatására a password után megadott jelszó használható.

- Létre kell hozni egy jelszót is a vonal számára.

Egy Cisco Packet Tracer PC eszközén parancssorból felhasználónevet ekkor is kell írni, de az tetszőleges. Például:

ssh -l barmi 192.168.10.1

Bekéri a jelszót. Azt a jelszót kell megadni, ami password parancs után írtunk. A Cisco Packet Tracer PC eszköz GUI programjában ugyanez a helyzet. Valami felhasználónevet kötelező megadni.

Visszaállás felhasználókhoz:

R1(config)#line vty 0 4 R1(config-line)#login local R1(config-line)#no password

- A „login local” utasítás hatására újra a felhasználókkal azonosítunk.

- A jelszőt a „no password” paranccsal nem kötelez eltávolítani, csak felesleges.

Idő beállítása

Ellenőzés:

R1# show clock

Idő beállítása előjogos módban lehetséges:

R1#clock set 14:44:00 4 Jan 2017

Egy újabb példa:

R1(config)# clock set 23:45:10 7 August 2016

Beállítható hónap nevek:

- Jan, January

- Feb, February

- Mar, Marc

- Apr, April

- May

- Jun, June

- Jul, July

- Aug, August

- Sep, September

- Oct, October

- Nov, November

- Dec, December

Megadhatjuk milyen időzónában vagyunk. Ebben az esetben a fenti beállíátsok viszont hibásak lesznek, ha nem a greenwichi középidőt állítjuk be. Ha időzónát is beállítunk, akkor az órát a greenwichi középidőhöz állítsuk.

R1(config)# clock timezone EST -5

A Cisco IOS-en beállítható a nyári időszámítás is, a Packet Tracerben azonban a summer-time paraméter nem támogatott:

R1(config)# clock summer-time EDT recurring

Magyarországon az időzóna beállítása:

R1(config)#clock timezone CET 1

NTP szerver használatára is rávehetjük az IOS-t:

R1(config)# ntp server 192.168.10.2

A 192.168.10.2 címen működő NTP szervernek kell lenni. Megjegyzem a Packet Tracerben a szervereken alapértelmezetten működő (bekapcsolt) NTP szerver van. A szervert IP cím alapján természetesen el kell tudni érni.

Az NTP szinkronizációról a következő paranccsal kérhetünk információkat:

R1#show ntp status

Például:

R1#show ntp status Clock is synchronized, stratum 2, reference is 192.168.10.2 nominal freq is 250.0000 Hz, actual freq is 249.9990 Hz, precision is 2**19 reference time is FFFFFFFFDD49BBF7.00000338 (20:56:23.824 UTC Mon Sep 25 2017) clock offset is 0.00 msec, root delay is 0.00 msec root dispersion is 0.02 msec, peer dispersion is 0.02 msec. R1#

Konfiguráció törlése

R1#erase startup-config

R1#delete nvram:startup-config

R1#del nvram:startup-config

R1#write erase

R1#wr erase R1#reload

Ha van VLan:

delete flash:vlan.dat

Információk

Állományok listázása

R1#dir

Lehetséges kimenettel:

R1#dir

Directory of flash0:/

3 -rw- 33591768 <no date> c2900-universalk9-mz.SPA.151-4.M4.bin

2 -rw- 28282 <no date> sigdef-category.xml

1 -rw- 227537 <no date> sigdef-default.xml

255744000 bytes total (221896413 bytes free)

R1#

Használt parancsok

show history

Soros port órajele

R1#conf t Enter configuration commands, one per line. End with CNTL/Z. R1(config)# R1(config)# R1(config)#int s0/0/0 R1(config-if)#clock rate ? Speed (bits per second 1200 2400 4800 9600 19200 38400 56000 64000 72000 125000 128000 148000 250000 500000 800000 1000000 1300000 2000000 4000000 <300-4000000> Choose clockrate from list above R1(config-if)#clock rate

R1(config-if)#clock rate 64000

Sávszélesség

Az IGRP, OSPF és EIGRP típusú protokollok használják.

A LAN alapú interfészek számára az interfész sebessége lesz a sávszélesség (Kilobit per secundumban). A szinkron soros interfészeknek azonban van egy saját alapértelmezett sávszélessége, ami 1,554 Kbps. Ez viszont nem kapcsolódik a clock rate beállításhoz.

R1(config-if)#int s0/0/1 R1(config-if)#bandwidth 64 R1(config-if)#

EXEC módból automatikus kilépés

Beállítható, hogy mennyi idő után lépjen ki automatikusan az EXEC módból, ha nem történik felhasználói bevitel. Az exec-timeout paranccsal lehet beállítani, amelynek a szintaxisa a következő:

exec-timeout percek [másodpercek]

no exec-timeout

- Percek:

- Egy egész szám, ami meghatározza a percek számát.

- Másodpercek:

- Nem kötelező elem. Egy egész szám, másodpercekben.

- Az alapértelmezett érték: 10 perc

- Konfigurációs mód: line

Ha szeretnénk letiltani a kilépést, akkor:

exec-timeout 0 0

2 perc és 30 másodperc beállítása:

R1(config-line)#exec-timeout 2 30

10 másodperc beállítsa:

R1(config-line)#exec-timeout 0 10

Függelék

Példa 001

R1(config)# R1(config)#enable secret cisco R1(config)#line console 0 R1(config-line)# R1(config-line)# R1(config-line)#password cisco R1(config-line)#login R1(config-line)#exit R1(config)#line vty 0 4 R1(config-line)#password cisco R1(config-line)#login R1(config-line)#exit R1(config)#line aux 0 R1(config-line)#password cisco R1(config-line)#login R1(config-line)#exit R1(config)#service password-encryption R1(config)#banner motd #Belepes csak engedellyel# R1(config)

Példa 002

R1(config)#interface g0/0 R1(config-if)#ip address 192.168.5.1 255.255.255.0 R1(config-if)#no shutdown R1(config-if)#description Otthoni LAN R1(config-if)#exit

Példa 003

Mentés:

R1>en R1#copy run start Destination filename [startup-config]? Building configuration... [OK] R1#

Példa 004

R1

router> enable router# configure terminal router(config)# hostname R1 R1(config)# banner motd “No unauthorized access allowed!” R1(config)# service password-encryption R1(config)# security passwords min-length 10 R1(config)# enable secret class12345 R1(config)# username admin secret danscourses R1(config)# ip ssh version 2 R1(config)# ip domain-name danscourses.com R1(config)# crypto key generate rsa modulus[512] 1024 R1(config)# interface GigabitEthernet0/0 R1(config-if)# ip address 192.168.4.65 255.255.255.192 R1(config-if)# ipv6 address FE80::1 link-local R1(config-if)# ipv6 address 2001:DB8:CCCC:1::1/6 R1(config-if)# no shutdown R1(config-if)# interface GigabitEthernet0/1 R1(config-if)# ip address 192.168.4.193 255.255.255.240 R1(config-if)# ipv6 address FE80::1 link-local R1(config-if)# ipv6 address 2001:DB8:CCCC:2::1/64 R1(config-if)# no shutdown R1(config-if)# exit R1(config)# line con 0 R1(config-line)# exec-timeout 5 0 R1(config-line)# login local R1(config-line)# line vty 0 4 R1(config-line)# exec-timeout 5 0 R1(config-line)# login local R1(config-line)# transport input ssh R1(config-line)#exit R1(config-line)#copy run start

S1

switch> enable switch# configure terminal switch(config)# hostname S1 S1(config)# banner motd “No unauthorized access allowed!” S1(config)# service password-encryption S1(config)# enable secret class12345 S1(config)# username admin secret danscourses S1(config)# ip ssh version 2 S1(config)# ip domain-name danscourses.com S1(config)# crypto key generate rsa modulus[512] 1024 S1(config)# interface vlan 1 S1(config-if)# ip address 192.168.4.126 255.255.255.192 S1(config-if)# no shut S1(config-if)# exit S1(config)# ip default-gateway 192.168.4.65 S1(config)# line con 0 S1(config-line)# exec-timeout 5 0 S1(config-line)# login local S1(config-line)# line vty 0 4 S1(config-line)# exec-timeout 5 0 S1(config-line)# login local S1(config-line)# transport input ssh> S1(config-line)# line vty 5 15 S1(config-line)# exec-timeout 5 0 S1(config-line)# login local S1(config-line)# transport input ssh S1(config-line)# exit S1(config-line)# copy run start

S2

switch> enable switch# configure terminal switch(config)# hostname S2 S2(config)# banner motd “No unauthorized access allowed!” S2(config)# service password-encryption S2(config)# enable secret class12345 S2(config)# username admin secret danscourses S2(config)# ip ssh version 2 S2(config)# ip domain-name danscourses.com S2(config)# crypto key generate rsa modulus[512] 1024 S2(config)# interface vlan 1 S2(config-if)# ip address 192.168.4.206 255.255.255.240 S2(config-if)# no shut S2(config-if)# exit S2(config)# ip default-gateway 192.168.4.193 S2(config)# line con 0 S2(config-line)# exec-timeout 5 0 S2(config-line)# login local S2(config-line)# line vty 0 4 S2(config-line)# exec-timeout 5 0 S2(config-line)# login local S2(config-line)# transport input ssh> S2(config-line)# line vty 5 15 S2(config-line)# exec-timeout 5 0 S2(config-line)# login local S2(config-line)# transport input ssh S2(config-line)# exit S2(config-line)# copy run start

CEF

Cisco Express Forwarding

Fejlett layer 3 kapcsolási technológia, amit elsősorban nagyobb hálózatokon használnak.

Ha útválasztással beállított interfészen érkezik egy csomag abból eltávolítja a layer 2 réteget, majd az eltárolt layer 3 rétegbeli információk alapján kerül továbbküldésre, a CPU használata nélkül.

Cisco routerekben így állítjuk be:

ip cef

STP

STP protokoll

Az STP a Spanning Tree Protocol rövidítése. Magyarul feszítőfa protokoll.

A redundancia megszüntetésére találták ki. Az eszközöket a hálózatban néha duplikáljuk, ha az egyik eszköz kiesik, akkor a másik átvehesse a helyét. Ez viszont hurkokhoz vezethet a hálózaton. Enne megszüntetésére találták ki az STP protokollt.

Az algoritmus kiválaszt egy switchet, amit gyökérként kezel. Feltérképezi az összes járható utat. Kiválasztja azokat a portokat, amelyen az adatok kisebb költséggel továbbíthatók, a többit blokkolja. Ha egy porton az adatok továbbítás elakad, akkor az újra feltérképezi a hálózatot, majd bekapcsolja a szükséges portokat.

spanning-tree mode pvst

NetFlow

A NetFlow protokoll segítségével elemezhetjük a hálózati forgalmat. A begyűjtött adatokból statisztikák, kimutatások készíthetők. Az adatok UDP protokollon vándorolnak. A NetFlow verziója modern eszközökön 9-es. Előfeltételként be kell kapcsolni a CEF szolgáltatást.

Parancs a forgalom figyelésére egy interfészen:

R1(config)#int f0/0 R1(config-if)#ip flow ingress R1(config-if)#ip flow egress

Adatok átküldésének beállítása:

R1(config)#ip flow-export source f0/0 R1(config)#ip flow-export destination 192.168.5.1 2055 R1(config)#ip flow-export version 9

A gyűjtő a 2055-ös UDP porton figyel.

SSH kliensek

- Tera Term (https://ttssh2.osdn.jp/) 2017

- TtyEmulator (http://www.ttyemulator.com/) 2017

- lsh (http://www.lysator.liu.se/~nisse/lsh/) 2017